対象サーバについて

| 製品名 | OpenBlockS 600 |

| OS(kernel ver) | Debian lenny(2.6.29) |

| CPU | 600MHz(AMCC PowerPC 405EX) |

| メモリ | 1GB(DDR2 SDRAM) |

| ストレージ | 8GB(Compact Flash) |

はじめに

別記事のApache2の設定、PHP5の設定、MYSQL5の設定、PHP5-MYSQLの設定がインストール済みであることが前提となります。

Apache2/Mysqlの条件について

| DocumentRoot | /var/www/example |

| URL | www.example.jp |

| IPTable log analyzerのdirectory | /var/www/iptablelog |

| インストールするデータベース名 | iptable_DB |

| iptable_DBを操作するデータベースユーザ名 | dbuser |

| dbuserのパスワード | stuvwxyz |

という環境を前提として説明していきます。

IPTable log analyzerのダウンロードとセッティング

# wget http://sourceforge.net/projects/iptablelog/files/iptablelog/v0.9/iptablelog-v0.9.tar.gz/download # tar zxvf download iptablelog/ iptablelog/FUTURE iptablelog/COPYING iptablelog/Changelog ... # ls iptablelog/ COPYING FUTURE README conf from_domain.php help.php index.php reports sidebar to_host.php utils Changelog INSTALL admin doc from_host.php images modules set_filter.php themes to_port.php whois.php # mv iptablelog /var/www/ # chown -R www-data:www-data /var/www/iptablelog

・データベースiptable_DBの作成

# mysql -u root -p Enter password:[rootパスワードを投入] Welcome to the MySQL monitor. Commands end with ; or \g. Your MySQL connection id is 3999 Server version: 5.0.XXX-XX+lenny4-log (Debian) Type 'help;' or '\h' for help. Type '\c' to clear the buffer. mysql> show databases; +--------------------+ | Database | +--------------------+ | information_schema | | mysql | | aaaaaaa | | bbb | | sampledb | +--------------------+ 5 rows in set (0.01 sec) mysql> create database iptable_DB; Query OK, 1 row affected (0.00 sec) mysql> show databases; +--------------------+ | Database | +--------------------+ | information_schema | | iptable_DB | | mysql | | aaaaaaa | | bbb | | sampledb | +--------------------+ 6 rows in set (0.01 sec)

→iptable_DBが新規作成されたことを確認

dbuserにiptable_DBへのアクセス権を付与

MYSQL5の設定で定義した通りアプリケーションからデータベースに接続する際はdbuserというユーザでアクセスするため、dbuserがiptable_DBに接続できるように権限を付与する必要があります。

mysql> GRANT ALL PRIVILEGES ON iptable_DB.* TO dbuser@localhost; Query OK, 0 rows affected (0.01 sec) mysql> SHOW GRANTS FOR dbuser@localhost; +---------------------------------------------------------------------------------------------------------------------+ | Grants for dbuser@localhost | +---------------------------------------------------------------------------------------------------------------------+ | GRANT USAGE ON *.* TO 'dbuser'@'localhost' IDENTIFIED BY PASSWORD '*0446B209571D116259F781455BAE5AFD27642068' | | GRANT ALL PRIVILEGES ON `iptable_DB`.* TO 'dbuser'@'localhost' | +---------------------------------------------------------------------------------------------------------------------+ 2 rows in set (0.00 sec) mysql> exit Bye

→権限が付与されていることを確認

iptable_DBにIPTable log analyzerの用意しているSQLバッチファイルを流し込み

# cat /var/www/iptablelog/conf/iptables.mysql | mysql -u dbuser -p iptable_DB Enter password:stuvwxyz #

流し込まれたことの確認

# mysql -u dbuser -p iptable_DB Enter password:stuvwxyz Reading table information for completion of table and column names You can turn off this feature to get a quicker startup with -A Welcome to the MySQL monitor. Commands end with ; or \g. Your MySQL connection id is 4002 Server version: 5.0.XXX-XX+lenny4-log (Debian) Type 'help;' or '\h' for help. Type '\c' to clear the buffer. mysql> show tables; +--------------------+ | Tables_in_iptable_DB | +--------------------+ | host_cache | | ports | | protos | | ulog | +--------------------+ 4 rows in set (0.00 sec) mysql> select * from ports; +-----------------+-------+-------+------------------------------------------------------+--------+ | name | port | proto | description | custom | +-----------------+-------+-------+------------------------------------------------------+--------+ | N/A | 0 | tcp | Reserved | N | | tcpmux | 1 | tcp | TCP Port Service Multiplexer | N | | compressnet | 2 | tcp | Management Utility | N | | compressnet | 3 | tcp | Compression Process | N | ...

→テーブルにデータが格納されていることを確認

ulogdとulogd-mysqlをインストール

# aptitude install ulogd # aptitude install ulogd-mysql

ulogdの設定

編集するファイル:/etc/ulogd.conf

# # ulogd_BASE.so - interpreter plugin for basic IPv4 header fields # you will always need this plugin="/usr/lib/ulogd/ulogd_BASE.so" plugin="/usr/lib/ulogd/ulogd_LOCAL.so" ←追加 # output plugins. #plugin="/usr/lib/ulogd/ulogd_LOGEMU.so" ←コメントアウト #plugin="/usr/lib/ulogd/ulogd_OPRINT.so" plugin="/usr/lib/ulogd/ulogd_MYSQL.so" ←コメントアウトをはずす #plugin="/usr/lib/ulogd/ulogd_PGSQL.so" #plugin="/usr/lib/ulogd/ulogd_SQLITE3.so" #plugin="/usr/lib/ulogd/ulogd_PCAP.so" [LOGEMU] file="/var/log/ulog/syslogemu.log" sync=1 [OPRINT] file="/var/log/ulog/pktlog.log" [MYSQL] table="ulog" pass="stuvwxyz" ←dbuserのPW user="dbuser" ←ユーザ名 db="iptable_DB" ←DB名 host="localhost"

IPTable log analyze側の設定ファイル修正 その1

編集するファイル:/var/www/iptablelog/conf/config.php

# Host of the MySQL database $db_host="localhost"; # User of the MySQL database $db_user="dbuser"; # Password of the MySQL database $db_password="stuvwxyz"; # Name of the database $db_name="iptable_DB"; # URL Path to your installation $url_base="/iptablelog"; # File Path to your installation $file_base="/var/www/iptablelog"; # i.e. "/var/www/html/iptablelog"

→データベースとパスを今回の条件に揃えます。$url_baseは上記の指定で動作しました。

IPTable log analyze側の設定ファイル修正 その2

編集するファイル:/var/www/iptablelog/reports/conf/config.php

<?php /* * Report specific configuration details go here * * format of variable names is $reports_[report name]_[variable name] */ # user report $reports_user_localdomain = "www.example.jp";

→サイトのURLを指定します。

IPTable log analyze側の設定ファイル修正 その3

IPTable log analyzeにて収集したデータのIPアドレスを一時間おきに名前解決するスクリプトの修正

編集するファイル:/etc/cron.hourly/iptables_resolve

#!/usr/bin/php -q

<?

$iptablelog_path = "/var/www/iptablelog"; # Change this

include_once ("$iptablelog_path/utils/db_mysql.php");

db_connect("localhost","iptable_DB","dbuser", "stuvwxyz"); # Change these db settings

...

・IPTABLESの起動スクリプトをLOGからULOGに変更

前の記事と冗長ですが、念のため一から記載します。

LOGからULOGに変更する箇所のみピンク色で表記します。

編集するファイル:/var/www/iptablelog/reports/conf/config.php

#!/bin/bash

# SYN Cookiesを有効にする

# ※TCP SYN Flood攻撃対策

sysctl -w net.ipv4.tcp_syncookies=1 > /dev/null

sed -i '/net.ipv4.tcp_syncookies/d' /etc/sysctl.conf

# /etc/sysctl.confからnet.ipv4.tcp_syncookiesが含まれる行を削除する。

echo "net.ipv4.tcp_syncookies=1" >> /etc/sysctl.conf

# /etc/sysctl.confにnet.ipv4.tcp_syncookies=1を追加する。

# ブロードキャストアドレス宛pingには応答しない

# ※Smurf攻撃対策

# デフォルトでnet.ipv4.icmp_echo_ignore_broadcasts=1 のため不要

# ICMP Redirectパケットは拒否

sed -i '/net.ipv4.conf.*.accept_redirects/d' /etc/sysctl.conf

for dev in `ls /proc/sys/net/ipv4/conf/`

do

sysctl -w net.ipv4.conf.$dev.accept_redirects=0 > /dev/null

echo "net.ipv4.conf.$dev.accept_redirects=0" >> /etc/sysctl.conf

done

# Source Routedパケットは拒否

sed -i '/net.ipv4.conf.*.accept_source_route/d' /etc/sysctl.conf

for dev in `ls /proc/sys/net/ipv4/conf/`

do

sysctl -w net.ipv4.conf.$dev.accept_source_route=0 > /dev/null

echo "net.ipv4.conf.$dev.accept_source_route=0" >> /etc/sysctl.conf

done

# インタフェース名定義

LAN=eth0

# 内部ネットワーク

LOCALNET="192.168.0.0/255.255.255.0"

# フィルタリングルールの削除

iptables -F INPUT || echo "1"

iptables -F OUTPUT || echo "2"

iptables -F FORWARD || echo "3"

iptables -F || echo "4"

iptables -X || echo "5"

# カウンターのリセット

iptables -Z || echo "6"

# デフォルトルール(以降のルールにマッチしなかった場合に適用するルール)設定

iptables -P INPUT DROP || echo "7"

iptables -P OUTPUT ACCEPT || echo "8"

iptables -P FORWARD DROP || echo "9"

# 自ホストからのアクセスをすべて許可

iptables -A INPUT -i lo -j ACCEPT || echo "10"

# 内部からのアクセスをすべて許可

iptables -A INPUT -s $LOCALNET -j ACCEPT || echo "11"

# 内部から行ったアクセスに対する外部からの返答アクセスを許可

iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT || echo "12"

# フラグメント化されたパケットはログを記録して破棄

# -fオプションを付けると断片化されたパケットのみに規則を適用

# デフォルトではlog-level=warnにて出力

# /var/log/messages,syslog,kern.logに出力されるとサイズが大きくなるため

# kern.debugにしてファイルを分ける。

#iptables -A INPUT -f -j LOG --log-prefix '[IPTABLES FRAGMENT] : ' --log-level=debug || echo "13"

iptables -A INPUT -f -j ULOG --ulog-nlgroup 1 --ulog-prefix "[IPTABLES FRAGMENT] : " || echo "13"

iptables -A INPUT -f -j DROP || echo "14"

# 外部とのNetBIOS関連のアクセスはログを記録せずに破棄

# ※不要ログ記録防止

iptables -A INPUT -s ! $LOCALNET -p tcp -m multiport --dports 135,137,138,139,445 -j DROP || echo "15"

iptables -A INPUT -s ! $LOCALNET -p udp -m multiport --dports 135,137,138,139,445 -j DROP || echo "16"

iptables -A OUTPUT -d ! $LOCALNET -p tcp -m multiport --sports 135,137,138,139,445 -j DROP || echo "17"

iptables -A OUTPUT -d ! $LOCALNET -p udp -m multiport --sports 135,137,138,139,445 -j DROP || echo "18"

# 1秒間に4回を超えるpingはログを記録して破棄

# ※Ping of Death攻撃対策

# iptableが効いているかを試験する場合はLOCALNETからのINBOUND通信を許可する前に本設定を入れる。

iptables -N LOG_PINGDEATH

iptables -A LOG_PINGDEATH -m limit --limit 1/s --limit-burst 4 -j ACCEPT || echo "19"

#iptables -A LOG_PINGDEATH -j LOG --log-prefix '[IPTABLES PINGDEATH] : ' --log-level=debug || echo "20"

iptables -A LOG_PINGDEATH -j ULOG --ulog-nlgroup 1 --ulog-prefix "[IPTABLES PINGDEATH] :" || echo "20"

iptables -A LOG_PINGDEATH -j DROP || echo "21"

iptables -A INPUT -p icmp --icmp-type echo-request -j LOG_PINGDEATH || echo "22"

iptables -A INPUT -p icmp --icmp-type echo-reply -j LOG_PINGDEATH || echo "22"

iptables -A INPUT -p icmp --icmp-type destination-unreachable -j LOG_PINGDEATH || echo "22"

iptables -A INPUT -p icmp --icmp-type time-exceeded -j LOG_PINGDEATH || echo "22"

# 全ホスト(ブロードキャストアドレス、マルチキャストアドレス)宛パケットはログを記録せずに破棄

# ※不要ログ記録防止

iptables -A INPUT -d 255.255.255.255 -j DROP || echo "23"

iptables -A INPUT -d 224.0.0.1 -j DROP || echo "24"

# 113番ポート(IDENT)へのアクセスには拒否応答

# ※メールサーバ等のレスポンス低下防止

iptables -A INPUT -p tcp --dport 113 -j REJECT --reject-with tcp-reset || echo "25"

# それ以外のIPアドレスからは基本許可

# ただし1分間に20パケット以上特定のIPアドレスから来た場合は移行5パケットしか受け付けない(4分間通信が無ければ20パケット受け付けられる閾値まで回復する)

iptables -A INPUT -p tcp --dport 53 -j ULOG --ulog-nlgroup 1 --ulog-prefix "[IPTABLES_TCP_DNS_ACCESS] : "

iptables -A INPUT -p tcp --dport 53 -m hashlimit --hashlimit-name t_dns --hashlimit 5/minute --hashlimit-burst 20 --hashlimit-mode srcip --hashlimit-htable-expire 120000 -j ACCEPT

#iptables -A INPUT -p tcp --dport 53 -j LOG --log-prefix '[IPTABLES_TCP_DNS_DROP] : ' --log-level=debug

iptables -A INPUT -p tcp --dport 53 -j ULOG --ulog-nlgroup 1 --ulog-prefix "[IPTABLES_TCP_DNS_DROP] : "

iptables -A INPUT -p tcp --dport 53 -j DROP

iptables -A INPUT -p udp --dport 53 -j ULOG --ulog-nlgroup 1 --ulog-prefix "[IPTABLES_UDP_DNS_ACCESS] : "

iptables -A INPUT -p udp --dport 53 -m hashlimit --hashlimit-name t_dns --hashlimit 5/minute --hashlimit-burst 20 --hashlimit-mode srcip --hashlimit-htable-expire 120000 -j ACCEPT

#iptables -A INPUT -p udp --dport 53 -j LOG --log-prefix '[IPTABLES_UDP_DNS_DROP] : ' --log-level=debug

iptables -A INPUT -p udp --dport 53 -j ULOG --ulog-nlgroup 1 --ulog-prefix "[IPTABLES_UDP_DNS_DROP] : "

iptables -A INPUT -p udp --dport 53 -j DROP

# 外部からのTCP25番ポート(SMTP)へのアクセスを許可

#iptables -A INPUT -p tcp --dport 25 -j LOG --log-prefix '[IPTABLES_MAIL_ACCEPT] : ' --log-level=debug

iptables -A INPUT -p tcp --dport 25 -j ULOG --ulog-nlgroup 1 --ulog-prefix "[IPTABLES_MAIL_ACCESS] : "

iptables -A INPUT -p tcp --dport 25 -m hashlimit --hashlimit-name t_mail --hashlimit 3/minute --hashlimit-burst 10 --hashlimit-mode srcip --hashlimit-htable-expire 120000 -j ACCEPT

iptables -A INPUT -p tcp --dport 25 -j ULOG --ulog-nlgroup 1 --ulog-prefix "[IPTABLES_MAIL_DROP] : "

iptables -A INPUT -p tcp --dport 25 -j DROP

# 外部からのTCP80番ポート(HTTP)へのアクセスを許可

iptables -A INPUT -p tcp --dport 80 -j ULOG --ulog-nlgroup 1 --ulog-prefix "[IPTABLES_HTTP_ACCEPT] : "

iptables -A INPUT -p tcp --dport 80 -j ACCEPT

# 拒否IPアドレスからのアクセスはログを記録せずに破棄

# ※拒否IPアドレスは//etc/network/if-pre-up.d/deny_ipに1行ごとに記述しておくこと

# (/etc/network/if-pre-up.d/deny_ipがなければなにもしない)

# -Iなので、INPUTチェインの一番上に挿入される

if [ -s /etc/network/if-pre-up.d/deny_ip ]; then

for ip in `cat /etc/network/if-pre-up.d/deny_ip`

do

iptables -I INPUT -s $ip -j DROP

done

fi

# 上記のルールにマッチしなかったアクセスはログを記録して破棄

#iptables -A INPUT -m limit --limit 1/s -j LOG --log-prefix '[IPTABLES INPUT] : ' --log-level=debug || echo "26"

iptables -A INPUT -m limit --limit 1/s -j ULOG --ulog-nlgroup 1 --ulog-prefix "[IPTABLES INPUT] : "

iptables -A INPUT -j DROP || echo "27"

#iptables -A FORWARD -m limit --limit 1/s -j LOG --log-prefix '[IPTABLES FORWARD] : ' --log-level=debug || echo "28"

iptables -A FORWARD -m limit --limit 1/s -j ULOG --ulog-nlgroup 1 --ulog-prefix "[IPTABLES FORWARD] : "

iptables -A FORWARD -j DROP || echo "29"

→LOGの箇所を全てULOGに書き換え

apache側の設定を実施

DocumentRootを/var/www/example、IPTable log analyzerのdirectoryを/var/www/iptablelogとするためApacheの設定に若干修正が入ります。

Apache2の設定に本サイトの環境におけるApache2の設定をまとめていますが、本ページにも設定内容を記載します。

編集するファイル:/etc/apache2/sites-available/01-example

# IPTable log analyzerの設定

# 許可したいアドレス・ドメイン名があれば指定し、

# それ以外のアクセスは全て拒否する。

Alias /iptablelog/ "/var/www/iptablelog/"

<Directory "/var/www/iptablelog">

Options FollowSymLinks

AllowOverride all

Order allow,deny

allow from 192.168.0.0/255.255.255.0

allow from YYY.YYY.YYY.0/255.255.255.0

</Directory>

起動確認

# /etc/init.d/apache2 restart

ブラウザにてアクセスして確認

PHP Fatal error: Call to undefined function db_connect() in /aaa/bbb/ccc/config.php on line 137

というログが表示されました。

こちらの情報を参考にファイルをいくつか見てみると「<?」になっているものが散見されます。

そこでphp.iniの修正を実施します。

修正するファイル:/etc/php5/apache2/php.ini

short_open_tag = Offshort_open_tag = On

→上記設定で「<?」に対応するはずですが、エラーは消えませんでした。

そこでアナログ的な対応になりますが、「<?」の箇所を全て「<?php」に書き換えてみたところ、正常に動作しました。

※かなりの量なので見逃さないように要注意です。

(検索例) grep -R "<? " /var/www/iptablelog grep -R "<?" /var/www/iptablelog | grep -v "<?php" grep -R "^<?" /var/www/iptablelog

名前解決用のスクリプトも修正します。

修正するファイル:/etc/cron.hourly/iptables_resolve

#!/usr/bin/php -q <?php ... # ./iptables_resolve #

→こちらも同様に<? を<?phpに修正してスクリプトを実行したところ名前解決されるようになりました。

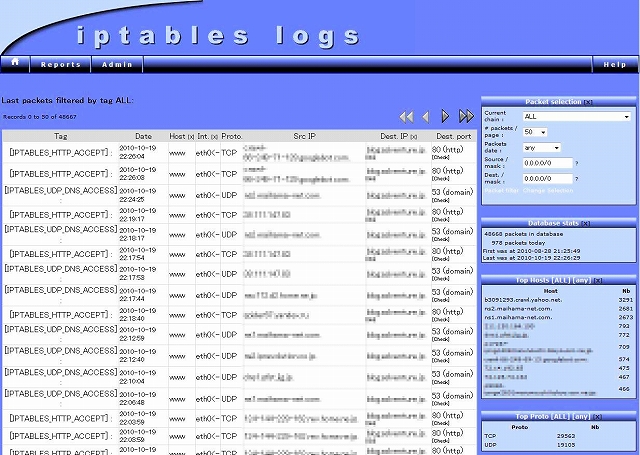

サンプル画像(IPアドレスは一部モザイク処理しています)

最終的なiptablesコマンド結果

# iptables -nL -v

Chain INPUT (policy DROP 0 packets, 0 bytes)

pkts bytes target prot opt in out source destination

9304 1093K ACCEPT all -- lo * 0.0.0.0/0 0.0.0.0/0

1154 114K ACCEPT all -- * * 192.168.0.0/24 0.0.0.0/0

23921 7514K ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

0 0 ULOG all -f * * 0.0.0.0/0 0.0.0.0/0 ULOG copy_range 0 nlgroup 1 prefix `[IPTABLES FRAGMENT] : ' queue_threshold 1

0 0 DROP all -f * * 0.0.0.0/0 0.0.0.0/0

0 0 DROP tcp -- * * !192.168.0.0/24 0.0.0.0/0 multiport dports 135,137,138,139,445

0 0 DROP udp -- * * !192.168.0.0/24 0.0.0.0/0 multiport dports 135,137,138,139,445

0 0 LOG_PINGDEATH icmp -- * * 0.0.0.0/0 0.0.0.0/0 icmp type 8

0 0 LOG_PINGDEATH icmp -- * * 0.0.0.0/0 0.0.0.0/0 icmp type 0

0 0 LOG_PINGDEATH icmp -- * * 0.0.0.0/0 0.0.0.0/0 icmp type 3

0 0 LOG_PINGDEATH icmp -- * * 0.0.0.0/0 0.0.0.0/0 icmp type 11

0 0 DROP all -- * * 0.0.0.0/0 255.255.255.255

0 0 DROP all -- * * 0.0.0.0/0 224.0.0.1

0 0 REJECT tcp -- * * 0.0.0.0/0 0.0.0.0/0 tcp dpt:113 reject-with tcp-reset

0 0 ULOG tcp -- * * 0.0.0.0/0 0.0.0.0/0 tcp dpt:53 ULOG copy_range 0 nlgroup 1 prefix `[IPTABLES_TCP_DNS_ACCESS] : ' queue_threshold 1

0 0 ACCEPT tcp -- * * 0.0.0.0/0 0.0.0.0/0 tcp dpt:53 limit: up to 5/min burst 20 mode srcip htable-expire 120000

0 0 ULOG tcp -- * * 0.0.0.0/0 0.0.0.0/0 tcp dpt:53 ULOG copy_range 0 nlgroup 1 prefix `[IPTABLES_TCP_DNS_DROP] : ' queue_threshold 1

0 0 DROP tcp -- * * 0.0.0.0/0 0.0.0.0/0 tcp dpt:53

207 14207 ULOG udp -- * * 0.0.0.0/0 0.0.0.0/0 udp dpt:53 ULOG copy_range 0 nlgroup 1 prefix `[IPTABLES_UDP_DNS_ACCESS] : ' queue_threshold 1

207 14207 ACCEPT udp -- * * 0.0.0.0/0 0.0.0.0/0 udp dpt:53 limit: up to 5/min burst 20 mode srcip htable-expire 120000

0 0 ULOG udp -- * * 0.0.0.0/0 0.0.0.0/0 udp dpt:53 ULOG copy_range 0 nlgroup 1 prefix `[IPTABLES_UDP_DNS_DROP] : ' queue_threshold 1

0 0 DROP udp -- * * 0.0.0.0/0 0.0.0.0/0 udp dpt:53

4 240 ULOG tcp -- * * 0.0.0.0/0 0.0.0.0/0 tcp dpt:25 ULOG copy_range 0 nlgroup 1 prefix `[IPTABLES_MAIL_ACCESS] : ' queue_threshold 1

4 240 ACCEPT tcp -- * * 0.0.0.0/0 0.0.0.0/0 tcp dpt:25 limit: up to 3/min burst 10 mode srcip htable-expire 120000

0 0 ULOG tcp -- * * 0.0.0.0/0 0.0.0.0/0 tcp dpt:25 ULOG copy_range 0 nlgroup 1 prefix `[IPTABLES_MAIL_DROP] : ' queue_threshold 1

0 0 DROP tcp -- * * 0.0.0.0/0 0.0.0.0/0 tcp dpt:25

486 27300 ULOG tcp -- * * 0.0.0.0/0 0.0.0.0/0 tcp dpt:80 ULOG copy_range 0 nlgroup 1 prefix `[IPTABLES_HTTP_ACCEPT] : ' queue_threshold 1

486 27300 ACCEPT tcp -- * * 0.0.0.0/0 0.0.0.0/0 tcp dpt:80

0 0 ULOG all -- * * 0.0.0.0/0 0.0.0.0/0 limit: avg 1/sec burst 5 ULOG copy_range 0 nlgroup 1 prefix `[IPTABLES INPUT] : ' queue_threshold 1

0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

Chain FORWARD (policy DROP 0 packets, 0 bytes)

pkts bytes target prot opt in out source destination

0 0 ULOG all -- * * 0.0.0.0/0 0.0.0.0/0 limit: avg 1/sec burst 5 ULOG copy_range 0 nlgroup 1 prefix `[IPTABLES FORWARD] : ' queue_threshold 1

0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

Chain OUTPUT (policy ACCEPT 41960 packets, 33M bytes)

pkts bytes target prot opt in out source destination

0 0 DROP tcp -- * * 0.0.0.0/0 !192.168.0.0/24 multiport sports 135,137,138,139,445

0 0 DROP udp -- * * 0.0.0.0/0 !192.168.0.0/24 multiport sports 135,137,138,139,445

Chain LOG_PINGDEATH (4 references)

pkts bytes target prot opt in out source destination

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 limit: avg 1/sec burst 4

0 0 ULOG all -- * * 0.0.0.0/0 0.0.0.0/0 ULOG copy_range 0 nlgroup 1 prefix `[IPTABLES PINGDEATH] :' queue_threshold 1

0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0